Les premières applications NFC ont été développées pour le paiement et le contrôle d’accès sécurisé.

Aussi le NFC a souvent été assimilé à la sécurité sans contact. Même si son champ applicatif va bien au-delà,

la technologie NFC est adaptée pour répondre aux contraintes sécuritaires du sans-contact.

NFC et sécurité : le point en bref

NFC… Menaces VS sécurité, qu’en est-il ?

NFC : les menaces

Par principe de propagation des ondes radiofréquences, toute transmission sans contact est écoutable. Mais comprendre, interpréter, modifier ou altérer le contenu du message transmis est une toute autre histoire. La Technologie NFC comporte des avantages intrinsèques pour la sécurisation des applications.

Des applications comme le paiement sur mobile requièrent l’examen de toutes les failles : écoutes, interceptions, corruptions ou modifications de données et les problèmes liés aux vols de dispositifs mobiles. Elles ont été résolus de la même manière que ceux liés à la sécurité des cartes bancaires sans contact, soit aux niveaux de la couche physique (interface RF), soit aux niveaux des couches applicatives.

La sécurité des tags

Les tags passifs NFC ne sont qu’une mémoire associée à une antenne, avec éventuellement un processeur pour gérer la communication et la cryptographie. Les tags peuvent être sécurisés en cryptant les données, en vérifiant leur intégrité et en empêchant l’arrachage du tag.

- Le cryptage des données : les données peuvent être sauvegardées cryptées dans la mémoire du tag, à charge au lecteur de les décrypter avec l’application. Les données peuvent aussi être cryptées « à la volée » par le tag, dans le cas d’échange avec des applications de différentes natures. Dans ce cas, le tag devra disposer d’un processeur cryptographique renchérissant sont coût.

- L’intégrité des données : afin de vérifier que les données n’ont pas été modifiées ou que le tag n’a pas été remplacé par un faux, il existe des schémas de vérification d’intégrité, qui reposent sur une signature sécurisée (ex : signature RTD du NFC Forum) et/ou une vérification d’intégrité à l’aide d’un service web.

- L’anti-arrachage : pour éviter leur arrachage, les tags peuvent être scellés dans la matière (non conductrice bien sûr) de l’objet taggé, et peuvent comporter des dispositifs d’autodestruction en cas d’arrachage physique, appelés « anti-tearing »

L'architecture des applications NFC mobiles sécurisées

Les applications de paiement, de transport et d’authentification forte ont compris tout le bénéfice qu’elles pouvaient tirer de la sécurité intrinsèque du NFC. Ce n’était pas suffisant pour garantir la sécurité forte des applications.

Les plateformes sécurisées pour les services mobiles existent depuis de nombreuses années. L’architecture de téléphones mobile est dotée d’outils permettant d’assurer l’interaction sécurisée entre applications et avec les multiples acteurs des systèmes mobiles. Cette architecture repose principalement sur deux éléments : l’AEE (Application Execution Environment) et le TEE (Trusted Execution Environment) qui ont été spécifiés par des organismes tels que GSMA ou GlobalPlatform.

- L’AEE (Application Execution Environment) n’est pas un espace sécurisé, mais il permet l’exécution contrôlée des applications dans le cadre de systèmes d’exploitation complexes (rich OS). C’est là que se concentrent l’essentiel des attaques et des virus dans les smartphones.

- Le TEE (Trusted Execution Environment) est un espace sécurisé par hardware et par software qui réside dans le microprocesseur du téléphone. Son rôle est de protéger les données et les applications sécurisées des attaques internes et externes, en garantissant leur séparation, leur inviolabilité et leur accès contrôlé.

Ces deux éléments peuvent être suffisants pour garantir la sécurité d’applications connectées en permanence au réseau mobile. Ils s’avèrent insuffisants dans de nombreux cas d’usage du NFC où la transaction se fait « en local » entre deux dispositifs NFC. Ainsi est apparu le besoin de créer d’autres briques de sécurité pour couvrir les besoins des fournisseurs de service NFC, tels que les services bancaires, de transport ou de contrôle d’accès. Ces briques de sécurité devant répondre aux certifications sécuritaires telles que Common Criteria EAL 5+ et EMV.

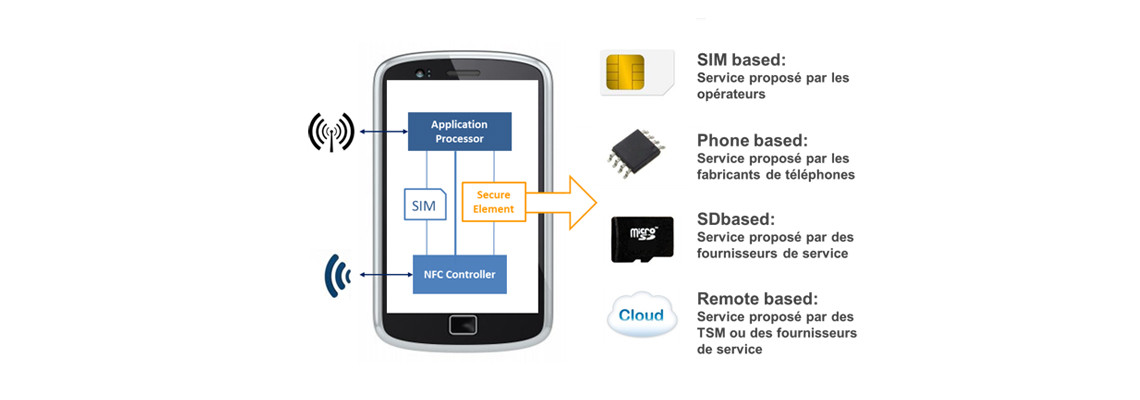

Dans l’écosystème NFC, ce rôle est assuré par les « Secure Elements » et les « Trusted Service Managers ».

Les Secure Elements

Pour effectuer des transactions sécurisées un certain nombre d’opérations doivent être protégées, comme l’identification, l’authentification, la signature ou la validation par code PIN. C’est le rôle du « Secure Element », qui offre des services de traitement cryptographique et une mémoire sécurisée pour stocker les informations secrètes (mots de passe, clés de cryptage, données personnelles…)

Le Secure Element est un microcontrôleur hautement sécurisé qui utilise les mêmes principes de sécurité que les puces des cartes bancaires. Il assure les fonctions d’authentification des transactions, de protection des données et de sauvegarde des applications sécurisées telles que le paiement, le contrôle d’accès ou le contrôle d’identité électronique.

Dans un téléphone mobile il peut prendre plusieurs formes :

- Une carte SIM,

- Un composant du téléphone,

- Une mémoire SD ou même dans certains cas un serveur sur le réseau internet.

Le facteur de forme du Secure Element a bien évidemment un grand impact en termes de marché, car l’acteur qui contrôle l’accès au Secure Element peut contrôler et monnayer la relation avec les émetteurs d’applications et leurs clients. Ainsi, c’est au fournisseur de service de choisir le type de Secure Element qui correspondra le mieux à son business model et aux attentes du consommateur.

Les Secure Elements sur cartes SIM/UICC (SIM-NFC) sont distribués et gérés par les opérateurs mobiles, qui en font payer l’accès au fournisseur de service et à l’utilisateur final. Les opérateurs mobiles ont été parmi les tous premiers promoteurs des applications NFC sécurisées et c’est tout naturellement leurs cartes SIM qui ont embarqué les premiers Secure Elements. En développant une infrastructure très performante pour en gérer les droits d’accès via leurs réseaux mobiles, et en s’entendant entre eux à travers des alliances telles que la GSMA, les opérateurs mobiles ont la quasi-totalité du marché en volume.

Les Secure Elements embarqués (eSE) sont de plus en plus souvent présents dans les nouveaux téléphones NFC.. Les eSE peuvent être intégrés dans le contrôleur NFC, dans le microprocesseur du téléphone ou bien être dans un composant distinct. Cette configuration de eSE permet aux fabricants de mobiles d’offrir leurs propres services NFC sécurisés en se passant éventuellement de la carte SIM comme moyen de sécurisation. Les fournisseurs de services devront acquérir le droit d’accès au eSE auprès des fabricants, les affranchissant certes des opérateurs mobiles mais les obligeant à développer des partenariats avec chaque fabricant ou avec les leaders du marché visé.

Les Secure Elements sur microSD (SD-SE) offrent une alternative aux solutions proposées par les opérateurs et les fabricants, mais sont très peu utilisés.

Les Secure Elements sur le Cloud sont des solutions basées sur une émulation de carte logicielle, n’utilisant pas de Secure Element physique mais une connexion internet mobile. Ces solutions, de plus en plus fréquentes, s’appuient sur l’environnement sécurisé des téléphones (TEE), ou sur un Secure Element minimal à bord du téléphone, pour accéder à un serveur réseau qui joue le rôle de Secure Element complet. Les clés, certificats et droits des transactions NFC sont ainsi gérés à distance sur ce serveur sécurisé, permettant de s’affranchir des opérateurs et des fabricants pour opérer le service.

En déplaçant le SE d’un composant physique à un serveur déporté, les distributeurs peuvent ainsi mettre leurs applications à disposition de l’utilisateur sans intermédiaire. Ils sont donc à même de contrôler directement leur relation client et leur image de marque à travers des services stables et indépendants des infrastructures ou des opérateurs. Le fait de ne pas utiliser de SE physique donne de la souplesse dans la gestion des services et leur nombre peut être virtuellement illimité.

Les TSM

Les TSM (Trusted Service Managers) ont pour fonction d’être l’interface de confiance entre les différents acteurs d’une application NFC sécurisée : ils gèrent les relations techniques et commerciales entre les opérateurs mobiles, les institutions financières et les autres fournisseurs de services sécurisés pour mettre à disposition, télécharger et maintenir les applications dans le mobile de l’utilisateur final.

L’opérateur du TSM qui est en charge d’assurer le téléchargement de l’application et de toutes les données dans le Secure Element est l’interlocuteur unique pour les fournisseurs de services, il est donc au centre de l’écosystème NFC. Plusieurs types d’acteurs tentent de s’imposer sur ce marché en pleine croissance :

- Les opérateurs mobiles, ou groupes d’opérateurs qui contrôlent déjà les Secure Element sur cartes SIM,

- Les banques, ou les consortiums bancaires, qui en tant qu’opérateurs des applications financières contrôlent leur Secure Element,

- Des tiers de confiance assurant déjà le fonctionnement technique des applications et du Secure Element pour les fournisseurs de service, et proposant d’assurer un rôle d’intermédiaire indépendant entre toutes les parties prenantes.